Nisan ayında “The Shadow Brokers” adlı hacker grubu tarafından yayınlanan ve NSA hacking araçları içerisinde bulunan ETERNALBLUE ve DOUBLEPULSAR kodlu istismar araçlarını kullandığı Microsoft Windows işletim sistemlerinin SMB servisini etkileyen ve ağ üzerinden SYSTEM haklarıyla kod çalıştırılmasına izin veren MS17-010 kodlu zafiyet WanaCrypt adlı bir fidye yazılımı tarafından kullanılmaya başlanmıştır.

Fidye yazılımı herhangi bir kullanıcı etkileşimi gerektirmemekte ve bulaştığı bir ağda MS17-010 zafiyetinin olduğu sistemlere bulaşmaktadır.

WanaCrypt fidye yazılımı oldukça bulaşıcıdır ve hızla yayılmaktadır. Başta Avrupa ülkeleri olmak üzere İngiltere, İspanya ve Rusya’da büyük çaplı enfeksiyon tespit edilmiştir.

MS17-010 zafiyetinden aşağıdaki işletim sistemleri ve sürümleri etkilenmektedir;

Windows Vista,

Windows Server 2008,

Windows Server 2008 R2,

Windows 7,

Windows 8.1,

Windows Server 2012,

Windows Server 2012 R2,

Windows 10,

Windows Server 2016

Fidye yazılımı WNCry, WCry, WanaCrypt0r, Wana Decrypt0r isimleri ile de bilinmektedir

- Ransom.CryptXXX

- Trojan.Gen.8!Cloud

- Trojan.Gen.2

- Ransom.Wannacry

Intrusion Prevention System

- 21179 (OS Attack: Microsoft Windows SMB Remote Code Execution 3)

- 23737 (Attack: Shellcode Download Activity)

- 30018 (OS Attack: MSRPC Remote Management Interface Bind)

- 23624 (OS Attack: Microsoft Windows SMB Remote Code Execution 2)

- 23862 (OS Attack: Microsoft Windows SMB Remote Code Execution)

- 30010 (OS Attack: Microsoft Windows SMB RCE CVE-2017-0144)

- 22534 (System Infected: Malicious Payload Activity 9)

- 23875 (OS Attack: Microsoft SMB MS17-010 Disclosure Attempt)

- 29064 (System Infected: Ransom.Ransom32 Activity)

Önerilen Tedbirler

Microsoft tarafından yayınlanan MS17-010 zafiyetine ilişkin sisteminize uygun yamayı hızlıca yüklemeniz tavsiye edilir. Bununla birlikte SMB servislerinin korunması, IPS kurallarının güncellenerek ETERNALBLUE ve DOUBLEPULSAR istismar araçlarının trafiğine karşı kuralların tüm ağ genelinde etkin hale getirilmesi, SMB protokollerinin kurum içerisi şifreli yürütüldüğü durumlarda mutlaka IDS/IPS sistemleri tarafından görünür hale getirilerek trafiğin filtrelenmesi, Windows istemci ve sunucu sistemlerinde HIPS’lerin etkinleştirilmesi tavsiye edilir.

Microsoft MS17-010: https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

Hassas veri barındıran sunucu ve bilgisayarlardaki verilerin yedeklenerek olası başarılı bir saldırıya karşı geri dönüş alternatifinin hazır tutulması

Söz konusu açıklığın mevcut olduğu sunucu ve bilgisayarların ağ taraması ile tespit edilerek yukarıdaki güvenlik tedbirlerinin uygulanması.

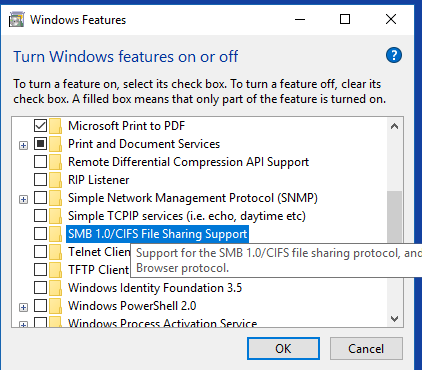

Eğer Client ve sunucularınızda bu özellik kurulu ile aşağıdaki komut cmdlet ile kaldırmanız.

Disable-WindowsOptinalFeature -Online -FeatureName smb1protocol

veya program ekle kaldırdan smb1.0/CIFS file Sharing Support özelliğini kaldırmanız

Ağınızda SNORT açık kaynak IDS/IPS sistemi mevcutsa, aşağıdaki kuralı ekleyerek ETERNALBLUE zafiyetinin istismarına yönelik trafikleri engelleyebilirsiniz.

alert smb $HOME_NET any -> any any (msg:”SMB EXPLOIT Possible ETERNALBLUE MS17-010 Echo Response”; flow:from_server,established; content:”|00 00 00 31 ff|SMB|2b 00 00 00 00 98 07 c0|”; depth:16; fast_pattern; content:”|4a 6c 4a 6d 49 68 43 6c 42 73 72 00|”; distance:0; flowbits:isset,ETPRO.ETERNALBLUE; classtype:trojan-activity; sid:2024218; rev:1;)

Aşağıda zararlının bilinen SHA-256 hash kodları yer almaktadır. Bu kodları sahip olduğunuz güvenlik ürünleri üzerinde blacklist katmanında kullanabilirsiniz.

4b76e54de0243274f97430b26624c44694fbde3289ed81a160e0754ab9f56f32

f8812f1deb8001f3b7672b6fc85640ecb123bc2304b563728e6235ccbe782d85

b47e281bfbeeb0758f8c625bed5c5a0d27ee8e0065ceeadd76b0010d226206f0

16493ecc4c4bc5746acbe96bd8af001f733114070d694db76ea7b5a0de7ad0ab

57c12d8573d2f3883a8a0ba14e3eec02ac1c61dee6b675b6c0d16e221c3777f4

190d9c3e071a38cb26211bfffeb6c4bb88bd74c6bf99db9bb1f084c6a7e1df4e

78e3f87f31688355c0f398317b2d87d803bd87ee3656c5a7c80f0561ec8606df

ed01ebfbc9eb5bbea545af4d01bf5f1071661840480439c6e5babe8e080e41aa

a3900daf137c81ca37a4bf10e9857526d3978be085be265393f98cb075795740

c365ddaa345cfcaff3d629505572a484cff5221933d68e4a52130b8bb7badaf9

11d0f63c06263f50b972287b4bbd1abe0089bc993f73d75768b6b41e3d6f6d49

201f42080e1c989774d05d5b127a8cd4b4781f1956b78df7c01112436c89b2c9

09a46b3e1be080745a6d8d88d6b5bd351b1c7586ae0dc94d0c238ee36421cafa

fc626fe1e0f4d77b34851a8c60cdd11172472da3b9325bfe288ac8342f6c710a

dff26a9a44baa3ce109b8df41ae0a301d9e4a28ad7bd7721bbb7ccd137bfd696

b9c5d4339809e0ad9a00d4d3dd26fdf44a32819a54abf846bb9b560d81391c25

940dec2039c7fca4a08d08601971836916c6ad5193be07a88506ba58e06d4b4d

b66db13d17ae8bcaf586180e3dcd1e2e0a084b6bc987ac829bbff18c3be7f8b4

4186675cb6706f9d51167fb0f14cd3f8fcfb0065093f62b10a15f7d9a6c8d982

2584e1521065e45ec3c17767c065429038fc6291c091097ea8b22c8a502c41d

09a46b3e1be080745a6d8d88d6b5bd351b1c7586ae0dc94d0c238ee36421cafa

eeb9cd6a1c4b3949b2ff3134a77d6736b35977f951b9c7c911483b5caeb1c1fb

3f3a9dde96ec4107f67b0559b4e95f5f1bca1ec6cb204bfe5fea0230845e8301

9fb39f162c1e1eb55fbf38e670d5e329d84542d3dfcdc341a99f5d07c4b50977

043e0d0d8b8cda56851f5b853f244f677bd1fd50f869075ef7ba1110771f70c2

dff26a9a44baa3ce109b8df41ae0a301d9e4a28ad7bd7721bbb7ccd137bfd696

201f42080e1c989774d05d5b127a8cd4b4781f1956b78df7c01112436c89b2c9

ed01ebfbc9eb5bbea545af4d01bf5f1071661840480439c6e5babe8e080e41aa

c365ddaa345cfcaff3d629505572a484cff5221933d68e4a52130b8bb7badaf9

09a46b3e1be080745a6d8d88d6b5bd351b1c7586ae0dc94d0c238ee36421cafa

b9c5d4339809e0ad9a00d4d3dd26fdf44a32819a54abf846bb9b560d81391c25

aae9536875784fe6e55357900519f97fee0a56d6780860779a36f06765243d56

21ed253b796f63b9e95b4e426a82303dfac5bf8062bfe669995bde2208b360fd

2372862afaa8e8720bc46f93cb27a9b12646a7cbc952cc732b8f5df7aebb2450

24d004a104d4d54034dbcffc2a4b19a11f39008a575aa614ea04703480b1022c

f8812f1deb8001f3b7672b6fc85640ecb123bc2304b563728e6235ccbe782d85

4a468603fdcb7a2eb5770705898cf9ef37aade532a7964642ecd705a74794b79

dff26a9a44baa3ce109b8df41ae0a301d9e4a28ad7bd7721bbb7ccd137bfd696

ed01ebfbc9eb5bbea545af4d01bf5f1071661840480439c6e5babe8e080e41aa

c365ddaa345cfcaff3d629505572a484cff5221933d68e4a52130b8bb7badaf9

4a468603fdcb7a2eb5770705898cf9ef37aade532a7964642ecd705a74794b79