14 Ağustos Salı günü intel “L1 Terminal Fault” olarak adlandırlan yeni CPU speculative-execution güvenlik açığını duyurdu.Bu yeni güvenlik açığı intel işlemcilerin izin verilmeyen bir veri erişimine olanak tanıyor.Bu vakalardaki spekülasyonlar devam ederek, etkilenen intel işlemcilerde saldırı için yeni bir side-channel ortaya çıkıyor. Yani L1 Cache ‘de yer alan bir bilginin okunabilmesine, bu bilginin okunduktan sonra herhangi VM ‘e erişip sonrasında tüm tüm VM’lerinize erişmesi söz konusu olabilir.

Üç güvenlik açığı şöyle adlandırılıyor:

- CVE-2018-3646 (L1 Terminal Fault – VMM)

- CVE-2018-3620 (L1 Terminal Fault – OS)

- CVE-2018-3615 (L1 Terminal Fault – SGX, SMM) : VMware products does not affect with this

Üç güvenlik açığından en kötü olanı (CVE-2018-3646: L1 Terminal Fault – VMM), VMware vSphere, VMware Workstation ve VMware Fusion dahil olmak üzere x86 Intel CPU’lar üzerinde çalışan tüm hypervisorleri etkilemektedir. Sonuç olarak, bu ürünleri kullanan hizmetlerimiz (AWS ve VMware Horizon Cloud üzerinde VMware Cloud dahil) ve VMware Cloud Sağlayıcı Programı iş ortağı ortamlarımız etkilenir.VMware’in en önemli önceliği, verilerinizin ve sistemlerin güvenliğini korumak ve sağlamaktır. VMware, sorunu değerlendirmek ve ortaklarımızla birlikte en etkili güncelleme ve / veya yamayı belirlemek için Intel ve diğerleri gibi endüstri ortaklarıyla yakın bir şekilde çalışmaktadır. Bu konu için merkezi bilgi kaynağı olarak bir bilgi tabanı (KB) makalesi https://kb.vmware.com/kb/55636 oluşturulmuştur.

Bu Güvenlik Açıklarının Azaltılması, iki kategoriye ayrılır:

- Hypervisor -Specific Mitigations

- Operating System Mitigations

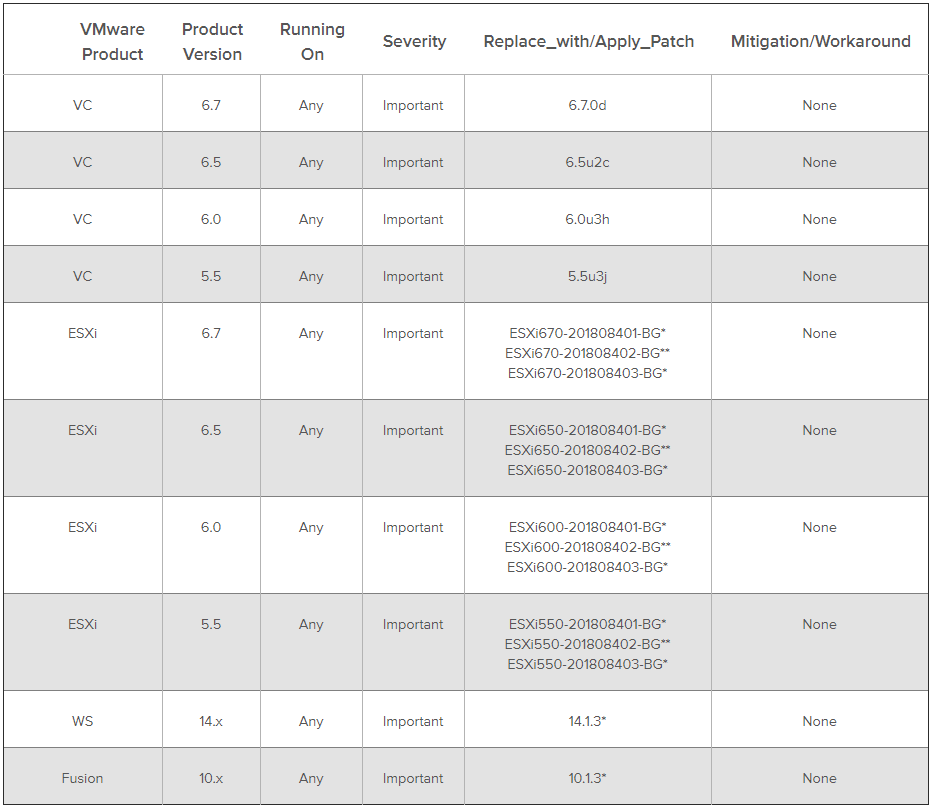

Bu KB, L1 Terminal Fault güvenlik açıkları tarafından tanımlanan saldırı vektörlerinin her biri için ayrıntılı azaltma işlemleriyle ek KB’lere bağlantılar sağlar. Vmware, yeni ve güncellenmiş Güvenlik önerilerini almak için Security Announce Mailing List ‘ine kaydolmanızı önerir.VMSA-2018-0020’de belirtilen yamaları aşağıdaki tabloda gösterildiği gibi uyguladığınızdan emin olun.

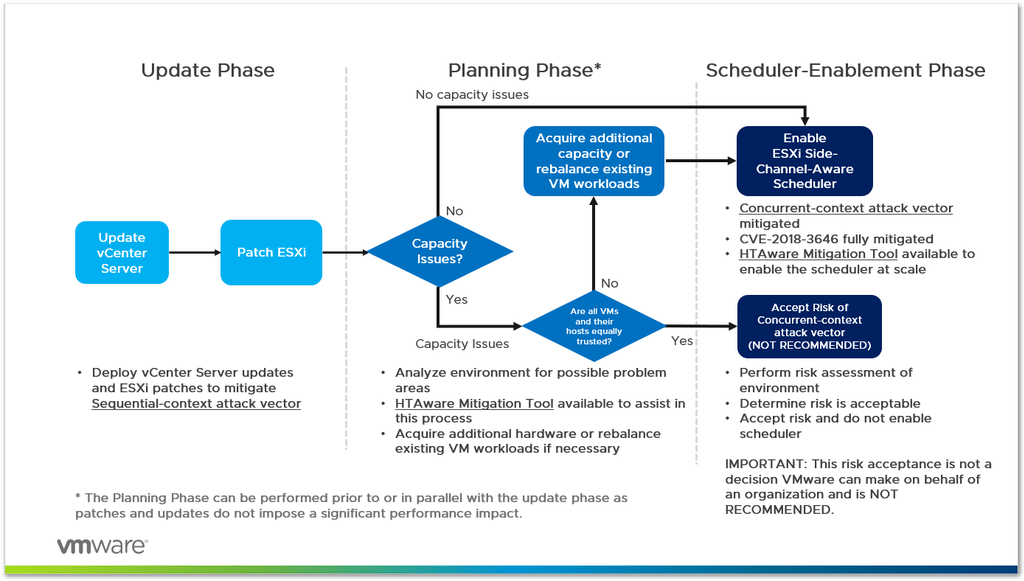

Hypervisor Specific Mitigation Steps

CVE-2018-3646 burada“Sequential-Context” ve “Concurrent-Context.” olarak adlandırılan hypervizorler için 2 saldırı vektörü bulunmaktadır

CVE-2018-3646 açığı önlemek için Sequential-Context and ve Concurrent-Context ele alınmalıdır.

Sequential-context attack vector : Kötü niyetli bir VM L1 ‘de önceden veya anlık olarak erişilmiş olan veriyi okuma yetkisine sahiptir.

Concurrent-context attack vector: Kötü amaçlı bir VM, son zamanlarda Hyperthreading etkinleştirilmiş işlemci çekirdeğinin diğer mantıksal işlemcisi üzerinde eşzamanlı olarak yürütme yapabildiği için erişilen L1 verilerine erişebilir.

Etkilenen CPU listesi

| Intel Code Name | FMS | Intel Brand Names |

| Nehalem-EP | 0x106a5 | Intel Xeon 35xx Series; Intel Xeon 55xx Series |

| Lynnfield | 0x106e5 | Intel Xeon 34xx Lynnfield Series |

| Clarkdale | 0x20652 | Intel i3/i5 Clarkdale Series; Intel Xeon 34xx Clarkdale Series |

| Arrandale | 0x20655 | Intel Core i7-620LE Processor |

| Sandy Bridge DT | 0x206a7 | Intel Xeon E3-1100 Series; Intel Xeon E3-1200 Series; Intel i7-2655-LE Series; Intel i3-2100 Series |

| Westmere EP | 0x206c2 | Intel Xeon 56xx Series; Intel Xeon 36xx Series |

| Sandy Bridge EP | 0x206d7 | Intel Pentium 1400 Series; Intel Xeon E5-1400 Series; Intel Xeon E5-1600 Series; Intel Xeon E5-2400 Series; Intel Xeon E5-2600 Series; Intel Xeon E5-4600 Series |

| Nehalem EX | 0x206e6 | Intel Xeon 65xx Series; Intel Xeon 75xx Series |

| Westmere EX | 0x206f2 | Intel Xeon E7-8800 Series; Intel Xeon E7-4800 Series; Intel Xeon E7-2800 Series |

| Ivy Bridge DT | 0x306a9 | Intel i3-3200 Series; Intel i7-3500-LE/UE, Intel i7-3600-QE, Intel Xeon E3-1200-v2 Series; Intel Xeon E3-1100-C-v2 Series; Intel Pentium B925C |

| Haswell DT | 0x306c3 | Intel Xeon E3-1200-v3 Series |

| Ivy Bridge EP | 0x306e4 | Intel Xeon E5-4600-v2 Series; Intel Xeon E5-2400-v2 Series; Intel Xeon E5-2600-v2 Series; Intel Xeon E5-1400-v2 Series; Intel Xeon E5-2600-v2 Series |

| Ivy Bridge EX | 0x306e7 | Intel Xeon E7-8800/4800/2800-v2 Series |

| Haswell EP | 0x306f2 | Intel Xeon E5-2400-v3 Series; Intel Xeon E5-1400-v3 Series; Intel Xeon E5-1600-v3 Series; Intel Xeon E5-2600-v3 Series; Intel Xeon E5-4600-v3 Series |

| Haswell EX | 0x306f4 | Intel Xeon E7-8800/4800-v3 Series |

| Broadwell H | 0x40671 | Intel Core i7-5700EQ; Intel Xeon E3-1200-v4 Series |

| Avoton | 0x406d8 | Intel Atom C2300 Series; Intel Atom C2500 Series; Intel Atom C2700 Series |

| Broadwell EP/EX | 0x406f1 | Intel Xeon E7-8800/4800-v4 Series; Intel Xeon E5-4600-v4 Series; Intel Xeon E5-2600-v4 Series; Intel Xeon E5-1600-v4 Series |

| Skylake SP | 0x50654 | Intel Xeon Platinum 8100 (Skylake-SP) Series; Intel Xeon Gold 6100/5100 (Skylake-SP) Series Intel Xeon Silver 4100, Bronze 3100 (Skylake-SP) Series |

| Broadwell DE | 0x50662 | Intel Xeon D-1500 Series |

| Broadwell DE | 0x50663 | Intel Xeon D-1500 Series |

| Broadwell DE | 0x50664 | Intel Xeon D-1500 Series |

| Broadwell NS | 0x50665 | Intel Xeon D-1500 Series |

| Skylake H/S | 0x506e3 | Intel Xeon E3-1500-v5 Series; Intel Xeon E3-1200-v5 Series |

| Kaby Lake H/S/X | 0x906e9 | Intel Xeon E3-1200-v6 |

Sequential-Context Attack Vector Mitigation

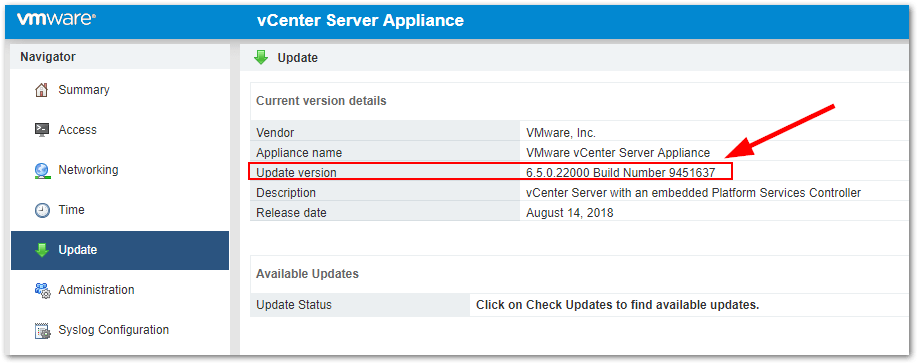

VCenter sunucu ve ESXi hostlarımızı belirtilen sürümlere yükseltilmesi, bu güvenlik sorununu düzeltir. ve önemli bir performans kaybına yol açmaz.

Vcenter için önerilen versiyonlar : Güncel sürümlerin kontrolü için KB

- vCenter 6.7.0d

- vCenter 6.5u2c

- vCenter 6.0u3h

- vCenter 5.5u3j

ESXi için önerilen versiyonlar.

- ESXi 6.7

- ESXi670-201808401-BG (esx-base)

- ESXi670-201808402-BG (microcode)

- ESXi670-201808403-BG (esx-ui)

- ESXi 6.5

- ESXi650-201808401-BG (esx-base)

- ESXi650-201808402-BG (microcode)

- ESXi650-201808403-BG (esx-ui)

- ESXi 6.0

- ESXi600-201808401-BG (esx-base)

- ESXi600-201808402-BG (microcode)

- ESXi600-201808403-BG (esx-ui)

- ESXi 5.5

- ESXi550-201808401-BG (esx-base)

- ESXi550-201808402-BG (microcode)

- ESXi550-201808403-BG (esx-ui)

Concurrent-context Attack Vector Mitigation

Bu güncelleme ile , “ESXi Side-Channel-Aware Scheduler” olarak adlandırılan yeni bir özellik etkinleştirmesi gerektirecektir ve bu özelliğin önemli bir performans etkisi yaratacağını ve varsayılan olarak etkin olmadığını unutmayın.

Güncelleme sonrası aşağıdaki potansiyel problemler VMware tarafından yayınlanmıştır.

- VMs configured with vCPUs greater than the physical cores available on the ESXi host

- VMs configured with custom affinity or NUMA settings

- VMs with latency-sensitive configuration

- ESXi hosts with Average CPU Usage greater than 70%

- Hosts with custom CPU resource management options enabled

- HA Clusters where a rolling upgrade will increase Average CPU Usage above 100%